Ransomware is een virus. Maar het niet zomaar een virus, het gijzelt uw bestanden, uw documenten, uw plaatjes uw databases. Dat gijzelen doen ze door uw bestanden te versleutelen, te encrypten, zodat u er niks meer aan heeft. Dat versleutelen zal ik in het kort uitleggen. U heeft een document waarin staat “Geachte heer de Bruin, hierbij doen wij u….”. Als dat versleutel is staat er “UYG&TUbuyg&g UGG*gh b8g7fyty”. Daar is niet veel meer van te maken. Nou wordt er een codesleutel gebruikt om het een in het ander om te zetten. En die code, daar gaat het nou net om. U weet die code niet, dat weten alleen de ramsomware makers. U kunt die code van ze krijgen, maar, tegen betaling. En dat betalen dient te geschieden in Bitcoins. Bitcoins is internet geld. En Bitcoins zijn niet te volgen, de ontvanger van de Bitcoins is anoniem. Hoe komt u aan Bitcoins? Kopen, op Internet. Maar waar moet ik Bitcoins kopen op Internet, moet ik eerst even Googlen. Nee, dat hoeft niet, naast dat al uw documenten worden versleuteld worden er heel veel bestandjes op uw computer gezet waar u Bitcoins kunt kopen en waar u ze dan weer naar over kunt maken om de sleutel te krijgen om uw bestanden weer te ontsleutelen (de-encrypten). En komt u er met zo’n documentje niet uit dan is er vaak een helpdesk die u kan helpen. U belt dan met de ransomware maker (een crimineel uiteraard) en wordt dan prima geholpen bij het kopen van uw Bitcoins en hoe u uw bestanden dan weer kunt ontsleutelen. Heel professioneel allemaal.

Maar dat alles wil iedereen graag voorkomen en daarom dit document. Hier wordt het een en ander uitgelegd over ransomware en hoe u het ransomware kunt proberen tegen te houden. Hierbij komen o.a. de volgende onderwerpen aan bod: Wat is ransomware, wat kunt u doen om het risico te verkleinen, een stukje opleiding voor iedereen die bij u een computer gebruikt en heel veel tips. Denk nou niet dat dit document compleet is. Er wordt zoveel verdiend aan ransomware dat de makers daarvan alleen maar profijt hebben bij een zo groot mogelijke verspreiding en ze zullen er dan ook alles aan doen om uw virusscanner voor de gek te houden. Uw virusscanner ziet ransomware vaak niet of te laat. Dat is het bekende kat en muis spelletje tussen antivirus software en virus maker. Het is alleen zo dat de virusmakers aan de winnende hand zijn en er komen steeds meer virusmakers bij nu het zo lucratief is. Er komen steeds meer soorten ransomware bij, ze gebruiken steeds andere technieken en de antivirus bouwers weten niet wat ze overkomt. Ze verliezen de strijd. Dat zeggen ze natuurlijk niet, maar het is overduidelijk. Wat ik de laatste maand aan virussen heb verwijderd had ik vorig jaar het hele jaar nog niet.

Kan ik er iets tegen doen? Is er iets tegen te doen? Die vraag krijg ik regelmatig. Om heel kort te zijn kan ik aangeven dat er niks tegen te doen is, maar lees alstublieft verder want je kunt het de virussen wel een stuk moeilijker maken. En hoe? Dat wil ik graag met dit artikel duidelijk maken. Dit document verouderd snel, omdat er steeds nieuwe ransomware uitkomt, maar heel veel van de hieronder genoemde mogelijkheden zullen blijven helpen om ze tegen te gaan.

Wanneer is de hype van ransomware op zijn retour? De beveiligingsspecialisten zijn het er unaniem over eens dat we nog maar in het beginstadium zijn.

Even wat feiten:

- Wat is ransomware? Ransomware is een virus dat je bestanden versleuteld (encrypt).Je hebt dan niks meer aan je bestanden.

- Welke bestanden worden versleuteld? De bestanden zijn o.a. Word, Excel bestanden, databases, plaatjes.

- Kunnen we nog wat met die bestanden. Kunnen we ze ontsleutelen (de-encrypten)? Er is maar een manier om ze te ontsleutelen, door te betalen in bitcoins (internet geld).

- Kunnen we ze zelf ontsleutelen? Nee! Als iemand aanbied om ze te ontsleutelen trap daar dan niet in. Er is geen programma of tooltje die dat kan. Alleen de makers van het virus kunnen dat.

- Is mijn virusscanner niet goed genoeg? Een virusscanner is absoluut noodzakelijk, maar degenen die de virussen maken zorgen er wel voor dat hun virus (ransomware) niet door een virusscanner herkent wordt.

- Wordt er veel aan die virussen verdient? Er zijn geen cijfers van, maar neem van mij aan dat er top programmeurs ingehuurd kunnen worden om die virussen te maken.

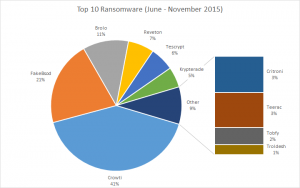

- Hoeveel soorten ransomware zijn er? Heel veel en het worden er steeds meer. Je kunt je eigen ransomware zelfs kopen en verspreiden. Het wordt te koop aangeboden op internet. Ook nieuwere technieken worden er gebruikt. Sinds kort worden netwerkservers rechtstreeks aangevallen. Dus je hoeft het niet via mail of website te krijgen.

- Wat zegt de FBI over ransomware? Als je je bestanden weer wilt kunnen gebruiken dan moet je betalen aan degene die de ransomware maakt.

- Wat kost het om de sleutel te krijgen om je bestanden om je bestanden te ontsleutelen? Meestal tussen de 100 en 800 Euro, te betalen in Bitcoins. Maar er zijn ook gevallen van honderdduizenden Euro’s bekend.

- Gaat deze hype weer over? Volgens diverse security analisten is dit nog maar het begin.

- Ik let altijd op waar ik kijk op internet en pas altijd op welke emails ik open. Kan ik nu niet besmet raken? Fout nummer 1 is te denken dat het jou niet overkomt. Ga liever bedenken wat je allemaal kwijt kunt raken als het jou wel overkomt. Neem daarna actie.

- Komt ransomware veel voor? Ik spreek niet van een epidemie, meer van een pandemie. Er is een provider die zegt 200.000 ransomware emails per uur tegen te houden. Dat is 1 provider in de wereld. 4000 besmettingen per uur in Nederland las ik laatst. Ik heb dit nog nooit meegemaakt in de ongeveer 30 jaar dat ik in de automatisering actief ben.

- Als ik het op 1 computer krijg worden de andere computers dan ook besmet? Nee en Ja. Nee, de andere computers worden niet besmet (nog niet en mij niet bekend). Ja, de bestanden op andere computers kunnen wel versleuteld worden.

- Ook op de server? Ja, als een computer op het netwerk besmet raakt dan versleuteld hij ook bestanden op de server. Alle bestanden waar hij bij kan over netwerk. Maar, ook mappen waar je computer geen verbinding mee heeft (dus niet een letter heeft als F: of G: ). Er is ransomware dat zelf op zoek gaat.

- Ik zet de Windows terug naar een eerder restore punt. Ja, kun je doen, maar dat weten die ransomware makers ook wel. Die schakelen de restoremethode uit. Niet elke ransomware doet dat, maar ik heb ze meegemaakt die dat wel doen. (straks meer hierover)

- Ik ben al veilig want ik backup in de cloud. Hoeft niet zo te zijn, kom ik later op terug.

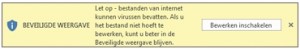

- Microsoft Office: Sommige ransomware komt via Officebestanden binnen (via email). Als u zo’n bestand opent (doc, xls enz) staat er bovenaan in het geel “Bewerking inschakelen”. Doe dat niet, of u moet zeker zijn dat het veilig is. U schakelt nl. macro’s in die het virus kunnen activeren.

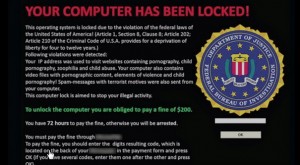

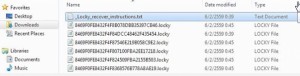

- Hoe weet ik dat ik getroffen ben? Meestal doordat u bestanden op uw computer ziet met rare namen of een melding op uw scherm.

Heeft u de schrik al te pakken? Dat was eigenlijk ook mijn bedoeling. Nogmaals, met een “ik pas goed op” kom je er niet. En dit is nog maar het begin. Dit soort virussen is lucratief voor de makers ervan.

Wat moet ik doen als mijn computer besmet is?

Wat moet ik doen als ik een vermoeden heb dat mijn computer besmet is? Direct de stroom eraf (stekker eruit trekken, niet netjes afsluiten). Loshalen van het netwerk en niet meer aanzetten als hij verbinding heeft met het netwerk. Staan er belangrijke documenten op die computer dan die computer helemaal niet meer aanzetten. De harddisk uit de computer halen en op een andere computer aansluiten, starten van een Linux Live cd en de bestanden die nog niet versleuteld zijn over kopiëren naar een andere disk. Daarna de computer weer compleet maken (harddisk erin) en het virus verwijderen (zonder netwerkaansluiting of herinstalleren. Klinkt dit als wartaal voor u schakel dan een expert in.

Backup

Wat kan ik nou het allerbeste doen? Backup de hele computer op een usb-disk zolang de computer nog schoon is. En dan de usb-disk van de computer halen en in een la leggen. Het virus versleuteld ook alle bestanden op usb-disks, dus de backup niet aan de computer laten zitten (dus ook niet aan een server!). Heeft u zo dan alle computers gebackupt en er komt een virus op een van de computers dan kan de backup gerestored worden. Daar kom ik straks op. Zijn er belangrijke documenten op computers/server die gebackupt moeten worden haal dan steeds wel de usb-disk los als je daarmee klaar bent. En wat heel belangrijk is is dat de backup gecontroleerd wordt. Kijk of de bestanden werkelijk op de usb-disk staan. Een backup die niet gecontroleerd is is geen backup. Een backup van een standaard computer waar geen belangrijke bestanden op staan hoef je niet elke dag of week te doen. Een keer in de maand, twee maanden of langer lijkt me genoeg. Maar let wel op dat de usb-disk nog te vinden is na die tijd (en dat gecontroleerd is na de backup dat er ook een backup op staat!). De server weet u zelf het beste. Pas de frequentie van het backuppen daarop aan. Maar haal dan ook steeds de usb-disk los.

Online backup

Is online backup goed? Ja kan, maar hoeft niet. Wat is het geval. Stel, je backuped naar de cloud en even later worden de bestanden op je computer door een virus versleuteld. ‘s Avonds gaat de backup weer lopen en alle bestanden die versleuteld zijn komen in de cloud. Nou hebben versleutelde bestanden een andere naam (hoeft niet heb ik laatst gezien) dan de originele bestanden dus komen de originele bestanden naast de versleutelde te staan. Nog niks aan de hand want de originele bestanden staan ook nog in de cloud en kun je terughalen. Maar is dat wel zo? Als je maar een paar mappen backupt is dat geen probleem, maar als je veel mappen backupt in de cloud moet je ook twee keer zoveel bestanden restoren. Dat duurt dus twee keer zo lang. Of je moet kunnen selecteren wat je terughaalt, maar selecteer dat maar eens als je veel submappen hebt. Dat zal niet meevallen.

Ik kwam laatst ransomware tegen die de bestanden geen andere naam gaf. Dat betekend dat uw backup op internet overschreven wordt door versleutelde bestanden. Weg is de goede backup dan.

Pas ook op met de encryptiesleutel van die online backup. Vaak wordt die opgeslagen op de computer waar het online backup programma draait. Maar als die computer nou versleuteld wordt door een virus? Dan bent u ook die sleutel kwijt om uit de online backup nog iets terug te halen. Het bedrijf waar u online backup van huurt heeft vast de inlognaam en wachtwoord nog wel, maar niet de encryptiesleutel. Het is uw backup, alleen u mag bij die bestanden. Daar heeft zelfs dat online backup bedrijf niks bij te zoeken.

Heeft u naar de online backup een driveletter, bijvoorbeeld z: is een verwijzing naar de online backup map, dan is dat helemaal verkeerd. Ransomware kan versleutelen over het netwerk en dus ook via internet al uw gebackupte bestanden. Dat uw bestanden al versleuteld zijn door online backup maakt niet uit. Ransomware versleuteld het gewoon nog een keer en u kunt niet meer bij uw gegevens.

Dus, online backup is altijd beter dan geen backup, maar let op dat u de code op een andere plek bewaard dan alleen op 1 computer en maak nog een andere backup (op usb-disk bijvoorbeeld).

Dropbox

Dropbox is geen backup programma. Zet u gegevens in Dropbox dan zijn die niet beveiligd tegen ransomware. Het eerste ransomware virus dat Dropbox versleuteld via uw computer zal vast niet lang op zich laten wachten. Er is al ransomware dat Storagecraft en Acronis backup bestanden opzoekt en versleuteld.

Java, Flash en Silverlight

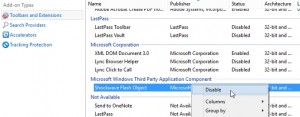

Via deze programma’s kunnen ook ransomware virussen op de computer komen. Java en Flash kunt u uitzetten in Internet Explorer bij Instellingen, Invoegtoepassingen beheren en dan zie hieronder.

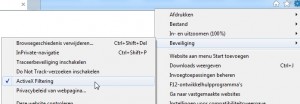

Je kunt het ook aanlaten, maar dan voor de veiligheid onderstaande aanzetten:

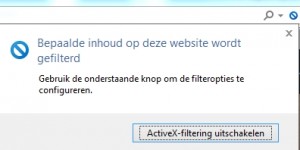

In dat geval krijg je een icoontje in de webbrowser waar je ActiveX filtering uit kunt schakelen (onveiliger). Dat uitschakelen is dan voor alleen die website en voor alle pagina’s van die website.

Silverlight is te de-installeren via “Programma’s en Onderdelen” in Configuratiescherm.

Restorepunt

Een restorepunt is geen backup. Met een restorepunt bedoel ik Windows terugzetten in de tijd. De meesten kennen het wel. Maar de virusmakers kennen het natuurlijk ook. Mocht het u helpen dan heeft u geluk, maar ik geef u niet veel kans. Restorepunten worden natuurlijk op de C: schijf opgeslagen en die plek waar het opgeslagen wordt kunt je zelf niet bij. Ook de virusscanner kan daar niet bij. Dus, waar worden heel vaak virussen verstopt? Juist. Zet u Windows dan terug naar een vorig restorepunt dan haalt Windows data uit die map waar wij niet bij kunnen en zet het weer op zijn goede plek. Maar wat komt er dan mee? Het virus dat in het restorepunt verstopt zat. Had je net de hele computer opgeschoond, kun je weer van voor af aan beginnen. Dus, als de computer opgeschoond is kunt u het beste de restorepunten uitzetten zodat die niet meer gemaakt worden (dan wordt nl. ook de map waar de restorepunten komen verwijderd [dus ook een evt. virus]). En dan natuurlijk weer aanzetten en handmatig een restorepunt maken.

Overigens had ik van de week een ransomware virus die de knop om een herstelpunt terug te zetten had verwijderd uit Windows, dus het restorepunt gebruiken kan dan al helemaal niet.

Gebruikers rechten

Wist u dat een virus dezelfde rechten heeft als de gebruiker die op de computer werkt? Dus, bent u administrator/beheerder dan kan het virus alles. Bent u een standaard gebruiker/user dan kan het virus ook niet zoveel. Als beheerder kunt u programma’s installeren (het virus dus ook). Een standaard gebruiker kan dat niet (het virus dan ook niet). Dus, als je op de computer werkt kun je dat het beste doen als gewone gebruiker. Moet je wat installeren dan log je even in als beheerder (of je krijgt een melding veld waarin je de beheerder en wachtwoord in kunt vullen). Ja, dat is lastig natuurlijk, maar hoe vaak installeer je iets op een computer? Op een netwerk zonder domein maak je een nieuwe gebruiker aan op de computer, geeft die administrator rechten. Log in als die persoon en geeft je gebruiker die je nu altijd gebruikt het type account: Standaard gebruiker.

Deze regel gaat niet op voor alle ramsomware virussen, maar het zal zeker schelen. Op het moment dat u het virus binnenkrijgt (via mail bijvoorbeeld) en u klikt op een bijlage om dat te starten dan kan het virus niet installeren omdat u als gebruiker dat ook niet kunnen. Dus naast een goede backup zou dit regel 2 moeten zijn.

Op een netwerk met domein ligt het even iets anders. Ook zijn daar beperkte rechten beter, maar het instellen gaat te ver om hier uit te leggen.

Extensies

Zie je op je computer in verkenner een bestandje als “order” of als “order.doc” staan. Dat is belangrijk. Als je nl. “order” ziet (order is maar een voorbeeld, het kan ook “offerte-jansen” of “reparatie” of zo zijn) dan staat Windows nog zoals hij standaard geïnstalleerd is. Als je “order” ziet staan kan er nl. ook “order.doc.bat” of “order.doc.exe” of “order.exe” staan. Denky u dan dat “order” vast wel een document is en u start een van de drie voorbeelden op dan kunt u een virus starten. Om aan te zetten dat u de extensies ziet .doc, .docx, .xls, .jpg start dan verkenner, druk op de alt-toets, Extra, Mapopties, Weergave, het vinkje uitzetten voor “Extensies voor bekende bestandstypen verbergen”. Vind u het daar niet, dan kunt u ook bij Configuratiescherm, Maptopties, Weergave, het vinkje uitzetten voor “Extensies voor bekende bestandstypen verbergen”.

Hoewel ik nu berichten lees over rechtstreeks servers aanvallen en via Extern Bureaublad op een computer komen is op dit moment email de meest voorkomende manier om ransomware te krijgen. Dus, pas op wat voor mail u opent. Staat er een link in een mail hou dan je muis er stil boven, u ziet dan onderaan in het mailprogramma welke link u werkelijk aanklikt. Er kan best een linkje staan naar jaarbeurs.nl, maar als u erop klikt kom je op een website terecht dat helemaal geen jaarbeurs website is. Altijd eerst de muis stil op de link houden en de ene keer zie je naast je muis welk adres je werkelijk naartoe gaat en anders ziet u het onderin je Outlook of Windows Live Mail.

Ook kan het mailtje van een bekende lijken te komen. De virusbouwers hebben adreslijsten waar naam, adres, postcode en plaatsnaam naast de naam van de persoon die daar woont/werkt bij staat. Dus, krijgt u een mailtje van een bekende let dan altijd op of die u nu opeens met uw achternaam aanspreekt en niet met “Dag Arie” zoals hij altijd doet. Maar, als het ‘goed lijkt’ is het niet gezegd dat het ook ‘goed is’. Wees op uw hoede. Krijgt u een incasso email, dat is zo’n veel gebruikte manier, dan moet u sowieso goed opletten. Komt het van een bedrijf dat u niet kent open dan niks en bel dat bedrijf. Kent u het wel en u ziet iets raars open dan niks en bel ook het bedrijf. Kpn mails worden ook verstuurd en lijken echt. Trap er niet in.

Bij Office365 kun je instellen dat je geen mail wilt hebben uit landen, zoals Rusland, China, Afrikaanse landen enz. Of u moet er email van verwachten, maar in die landen staan volgens mij ook geen datacenters waar mail vandaan kan komen. Ik zou Ierland en Amerika aanlaten. Daar staan wel datacenters.

Dit zou samen met gebruikersrechten op twee moeten staan, na backup. Dit is zeer belangrijk. Nou we toch die landen aan het blokkeren zijn, als u een firewall heeft waar dat in kan zou ik dat gelijk instellen.

Medewerkers bewust maken

Vergeet de medewerkers niet. Ransomware versleuteld bestanden over het netwerk en dat betekend dat de administratieve medewerker evenals de reparatieafdeling even belangrijk zijn in het tegengaan van ransomware. Hou bijvoorbeeld een korte vergadering met alle personeel. Leg ze uit wat er speelt en welke gevaren er zijn (ramsomware kan het complete bedrijf stil leggen) en vertel ze zeker het stukje over email hierboven. Laat ze ook zien dat als je je muis boven een linkje houdt dat je dan kunt zien naar welk adres er werkelijk toe gegaan wordt als je het aan zou klikken. Het moet een gewoonte worden.

Een andere mogelijkheid is om een mailtje dat in Outlook staat in de Ongewenste Email map te slepen. Op dat moment worden alle linkjes in het maltje zichtbaar.

Door uw medewerkers op de hoogte te brengen begrijpen ze ook dat het u menens is, dat u het belangrijk vind.

U zou kunnen overwegen een aparte computer in het netwerk te zetten waar alleen de email op bekeken mag worden. Die computer mag dan ook geen rechten hebben op het netwerk. (ransomware besmet computers over het netwerk). Het ransomware gevaar wordt aanzienlijk verminderd met een losse mailcomputer. Natuurlijk is het niet altijd mogelijk/gewenst om op een aparte computer te emailen. Dat risico zult u zelf moeten inschatten. Misschien kan het wel voor een groep medewerkers.

Windows update

Heel belangrijk is Windows update. Zorg dat alles up to date is. Microsoft werkt met u mee. Wat als iedereen zich van Microsoft afkeert omdat dat alleen maar virussen oplevert? Daar is Microsoft echt wel bezorgt om. Zij brengen updates uit om Windows en andere Microsoft programma’s te verbeteren en vooral te beveiligen. Update daarom je computer. Dat wil niet zeggen dat u gelijk maar over moet stappen naar Windows 10, maar update die Windows 7 of 8. Vergeet de server niet. Virussen maken gebruik van “gaten” in Windows en die kun je alleen maar dichten door te updaten. Daar helpt geen virusscanner tegen als er een gat open staat.

En bedenk, je kunt er niet altijd wat aan doen, maar je kunt het de virussen wel moeilijker maken. En zoals ik eerder zei: Niks doen is geen optie. Dit is het huidige computerklimaat en het zal alleen maar erger worden. De criminelen die deze virussen maken hebben zelfs professionele supportdiensten. Dus je kunt bellen als je niet weet hoe je bitcoins aan moet schaffen als je een code wilt om je bestanden toch te ontsleutelen. Ze worden niet opgepakt want ze kunnen niet gevonden worden. Ze werken via Bit Torrent en dat is volkomen anoniem, evenals Bitcoins.